KDL BLOG

KDLの取締役 デジタルビジネス本部長の玉置慎一と、執行役員でCSA(チーフセキュリティアドバイザー)の岡田良太郎が、「いまさら聞けないITあれこれ」と題し、対談ブログをスタートしました!不定期更新でわいわいがやがや、そして時にはバッサリ世相を斬ります。

第三回のテーマは、「ハッカーってどこにいるの?」

サイバー攻撃を受けた企業から流出した個人情報。その個人情報が売り買いされ、またその情報を元にサイバー攻撃を受ける・・。今起きているハッキングについてご存知ですか?ハッカーはどこにいるの?どんな人?昨今の事故事例やハッカーの正体について聞いてみます!

悪ふざけレベルに悪用されるハッキングテクニック

ハッキングにはさまざまな目的があります。テロ行為、窃盗などの犯罪、違法な情報収集、悪ふざけ、そして政治的主張のために行う「ハクティビズム」と呼ばれる活動です。

玉置 慎一(以下 玉置)どれも面倒ですが、個人レベルの悪ふざけにハッキングを使われるのは困りますね。

岡田本当にそうです。どの目的にせよ、ハッキングには、普通に備わっている機能を悪用することが含まれるので、これまた厄介なんですよ。少し前ですが、ちょっとストーカーみたいなこと、例えば「彼女や彼氏がどこにいるか追跡したい」と思って、勝手にアプリをいれるとか話題になりました。それが、最近ではチャットなどでマルウェアを送り込んで、監視するなんてことに発展したりしている。

玉置今のところ、そういう監視されたことはないと思っているんですけど、知らない間に自分の位置情報を第三者に覗き見られてるなんて相当怖いし、気持ち悪いですね。

岡田個人が持ち歩いているスマートフォンでは、デバイスもアプリも、特にプライバシー設定に十分気を配っていきたいものです。

サイバー攻撃は国家間の争いの”兵器”に

岡田

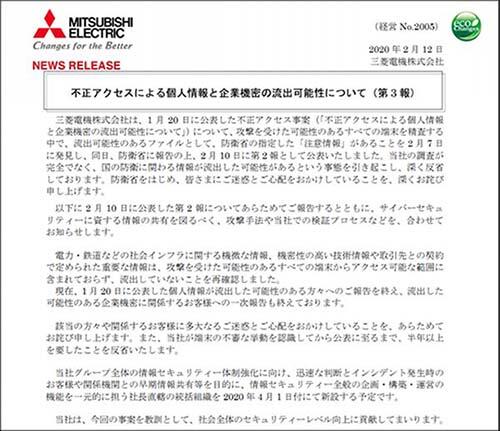

諜報活動として、企業間、国家間レベルの問題にもなっています。機密情報の盗聴、盗難なんて問題がいま話題沸騰ですよね。国内でも、日本電気に続いて、三菱電機の被害がありました。防衛関連の機密情報の窃取が狙いだったのではないかと報道されていて、最近、同社からの報告が公開されていました。

報告資料では、ゼロデイ攻撃(未公開の脆弱性を狙った攻撃)を受けたとレポートされていましたね。攻撃の標的にされたらひとたまりもないと感じました。

岡田標的になるものは情報資産だけではありません。ライフラインなど社会的に重要な機器の遠隔操作も標的です。従って、社会生活のライフラインを支えるITは攻撃の対象になる。

もう随分前の話になりますけど、エストニアへのサイバー攻撃(2007年)、イランの核融合施設を狙ったサイバーテロ(2010年)などがその事例で、どちらも、国家レベルの関与があったということがほぼ明らかになっています。

そういうところを紐解くと、「ハッカーってどんな人?」という質問への回答は簡単ではないですね。組織的に攻撃計画を展開するのは政府の正規職員だったり、軍隊的な組織だったりするわけですから。

岡田それでも、そんなことを政府間で「その通り、うちのチームがやってます」とは言いませんよね(笑) でも事実であるわけです。2015年には、オバマ氏と習近平氏による米中首脳会談で「サイバー攻撃を実行しない、支援しない」って合意したというような事もありました。

玉置裏を返せば、国家の元首がコントロールする範囲があるってことですね。

岡田そういうことになりますよね。その後、なにか収まった気配はないですけどね。

組織的なサイバー犯罪の目的は金銭的利益

リアルな金融系の犯罪の話ですけど、2019年に(南アフリカで流出したクレジット情報を使った)偽造クレジットカードを使って一斉に日本のATMから何億というお金を引き出して逃げた事件を覚えていますか?

玉置覚えてます、全国のコンビニのATMで一斉に引き出された事件ですよね。時間外の多すぎる引き出し額に気づいた銀行が出金の停止策を試みたけど、結局間に合わなかったとか。

岡田ああいった金融犯罪は、バックで誰かが周到に計画していることが明らかで、この事件でも、犯行に使用されたATMは約1,400台、実施体制は100名以上の組織的なものでした。たった2時間で14億円の盗難は、いたずらや遊びではなく、ガチでやってますよね。

玉置報道でも、日本はATMの犯罪利用の検知が甘いとか、散々叩かれてましたね。オリンピックを目前にして、そんな理由で狙われたのは嘆かわしい・・・

岡田サイバー犯罪に目を向けると、かなりやばいですよ。インターネットバンキング、クレジットカードを利用する決済、仮想通貨交換所、また最近ではスマホでのキャッシュレス決済に使われるペイメントシステムでも、巨額の金銭的被害がでています。こういう経済的利益を目的としたハッキングから目が離せない。

手口となるフィッシングとかスミッシング(SMSを使うもの)の話は以前とりあげましたけど、この手の攻撃キャンペーンが続々と展開されています。警察庁が昨年11月に発表したところによると、金融資産のオンラインでの不正送金などによる被害件数が11月一ヶ月で570件にのぼり、7億円以上の被害を記録したとのこと。成功しているんですよね。だからトレンドとして勢いは増す一方ですね。

この被害増大の理由は、メガバンクの偽サイトとSMS通知や偽メールを使って銀行のID・PWを盗むキャンペーンの影響だと見られています。

犯罪をキャンペーンと言っちゃいますか。相当広範囲に展開したんでしょうね。明らかに組織犯罪の規模ですよね。しかも、システムの弱点を知り尽くしているし、悪用するテクノロジーにも相当長けてます。

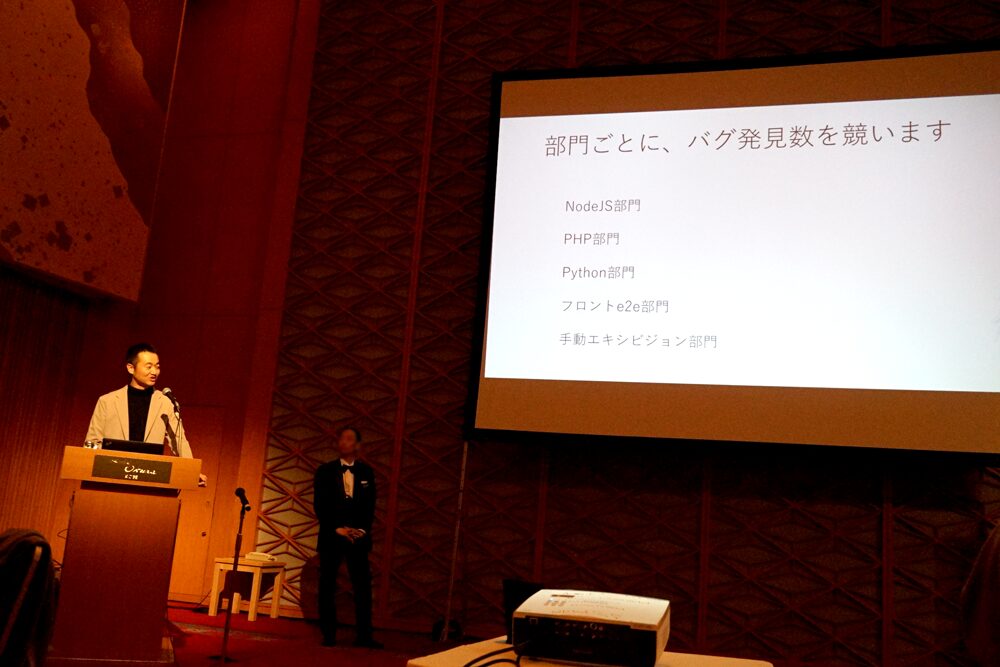

岡田ハッキング被害成立までには、初期調査、サーバ脆弱性調査、データ窃取、フィッシングサイト設置、メール配信、ID盗難などいくつものステップが考えられますけど、ハッキングサイドも分業しているとの観察もあります。部分的な「サービス」だけでもビジネスになっている。

玉置ハッキングのマイクロサービス化…。防御側は相当見張っていなければいけない。

「金融庁:金融分野におけるサイバーセキュリティ対策について」

どの金融機関も真剣に取り組んでいると思いますが大変ですよね。ここ数年、金融庁の通達では「リスクベース」という言葉が使われていて、リスクに見合ったセキュリティをダイナミックに導入する必要が喚起されています。

玉置形式的なセキュリティテストだけではリスクに対応できないわけですね。対策の中身がリスクにマッチすることが大事だと。

身近にせまるサイバー攻撃

犯罪グループは、入念に計画を練ってるし、おそらく成果をきっちりスコアリングしていると思いますよ。偽サイトも、入念に画面を設計して、テストをして、しかも非常にスピーディにデプロイしちゃうし、逃げ足も早い。褒めるわけじゃないですが、すごいです。しっかり計画されたプロジェクト。

玉置まさにITプロジェクトですね。ところで、岡田さんはそういったキャンペーンの標的になったことがありますか?

岡田流れ弾みたいなものは日常茶飯事です。すごくエッジの効いたものになかなかお目にかからないのですが、来たものはばっちりコレクションしています(笑)

ちょっと前のことですが、僕宛てに真夜中の2時か3時に届いたカード利用の速報メールが、偽物だと気がついたことがあります。僕が使っていないペイメントシステムへのチャージが記載されていたんですよね。「あれ….?はっ、来た!」みたいな感じで飛び起きました。しかし、その真夜中の時点ではフィッシングサイトはまだ立ち上がっていなかったんです。

また無謀な標的に送りつけましたね、犯人グループも・・・。コテンパンにやり返しちゃうんですか?(笑)

岡田とんでもないです(笑)

ただこの真夜中の時点では、フィッシングサイトが立ち上がっていなかった。その後、朝の時間帯から正午頃までは立ち上がっていたんですよね。分かりますか、この意味?

どういうことだろう。デプロイが間に合ってなかったのかな。

岡田夜中にメールを送る際は、サンドボックス型のあらゆるプロテクションをすり抜けてメールボックスに届けるために、フィッシングサイトは立ち上げない。そしてメールボックスに到着した後、ユーザが起きてメールをチェックする時間帯には立ち上がっている。そのフィッシングサイトは、大手通販企業のサイトを真似て、IDとパスワードを盗むためのものでした。そして、お昼前にはサイトがなくなってました。すごいでしょ。このキャンペーンの運用スピード、KDLでできるかな・・・。

玉置できるかな・・・・って、これは絶対やったらあかんやつですね(笑)でも、そこまで緻密に作りこむということは、ものっすごくA/Bテストとかをしてそうですし、そこに費やすコストを回収して収益を上げる自信があるからやっているということですよね。

岡田ITに関してもビジネスに関しても、トップレベルですね。イノベーティブでコラボレーションも上手。称賛する意味で言っているのではなく、それだけ防御には真剣に取り組まなければならないということですよね。

玉置ハッカーってどんな人?って、安易に捉えてはいけない実態を知らないといけないトピックだと再認識しました。私たちのサイドでも、セキュアな開発や運用設計をもっと進めていかないといけないですね。

あとがき

広報の大野です。対談ブログ第三弾を無事に配信できました~!

前回の「緊急対談:マルウェアEmotetの脅威」に関するブログから一転、今回はハッキングやハッカーに焦点を当ててご紹介しました。ハッカーのイメージは、暗い部屋でパーカーを着てフードをかぶって煌々と光るディスプレイを見ながらキーボードをたたいている薄気味悪い人。というようなイメージがありませんか?ですが、読んでいただいた通り、朝は公共交通機関で通勤をして、国の正規職員として働いている人たちがその一部なのだという驚くべき情報がありました。

ハッカー像が思っていたものと違い、小狡い悪党でも、力任せの銀行強盗でもなく、用意周到な知能犯なのだというところに恐怖と興味を感じた次第です。さて、じゃあ我が社はどうする…?という部分は今度つっこんで聞いてみたい気がしました。

今回は盛り上がりすぎて、取れ高がありすぎて、削らないとスマホで読むの大変だな、でも大事な情報ばかりだな、と迷いましたので、次号に続けたいと思います!次回もお楽しみに!

執筆:大野 陽子

広報室